하... 이번 실습 진행이 안된다. ㅜ.ㅜ

이전 실습을 마치고 cloudformation을 지우고 다시 설치했는데, 뭔가 찌꺼기가 남았는지 스무스하게 안되고 하나 하나 다 장애물에 걸려서 엄청 고생중이다.

아직도 harbor 웹사이트에 접속이 안되는데 트러블 슈팅중이다.

아마도 도메인쪽에서 문제가 생기는 것 같은데... 새로 도메인을 만들걸 괜히 기존에 사용중인 도메인을 사용한 것 같다.

지금 가장 의심되는 부분은, hojaelee.com이 이미 다른 용도로 쓰이고 있다는 것... Q) kops.hojaelee.com <- 이걸로 다시 한번 해보자.

Q) 수상한 부분들

1) 마스터 노드만 만들어지고, 워커 노드가 안만들어져서 메뉴얼 하게 만들었다. 이상함..

2) kubectl top node를 하면 Metrics API not available이 뜸..?

-> 가장 큰 원인)

hojaelee.com이 이미 할당된 상태에서 내 멋대로 kops.hojaelee.com을 base로 쓰려고 했다.

해결 방법 : k8saws.site라는 도메인 새로 구매

+ dns validation같은 경우, ACM에서 제공하는 CNAME을 route53의 레코드에 추가해야한다.

어쨌든... 기본적인 아키텍처는 다음과 같다.

쿠버네티스의 ci/cd는 다음과 같이 구현할 수 있다.

소스 코드는 깃랩에 업로드하고

컨테이너 이미지는 로컬 컨테이너 이미지 저장소인 harbor에 저장한다.

그렇다면 Harbor와 Gitlab, 그리고 argo cd가 무엇인지 알아보자.

https://velog.io/@leyuri/Github-%EA%B3%BC-Gitlab-%EC%9D%98-%EC%B0%A8%EC%9D%B4

그럼 깃옵스는 무엇일까?

GitOps는 Kubernetes Manifest 파일을 Git에서 관리하고, 배포할 때도 Git에 저장된 Manifest로 클러스터에 배포하는 일련의 과정들을 의미한다.

https://gruuuuu.github.io/cloud/argocd-gitops/

GipOps와 ArgoCD란?

Overview 이번 포스팅에서는 GitOps란 무엇인지, 대표되는 솔루션인 ArgoCD에 대해서 기술하도록 하겠습니다. GitOps란? 참고 WeaveWorks/Guide To GitOps 참고2 GitOps 개발자와 운영자의 소통, 협업, 통합을 강조

gruuuuu.github.io

깃옵스와 argocd에 아주 자세하게 설명해주신 블로그를 찾았다.

ArgoCD란?

쿠버네티스를 위한 CD 툴이다.

GitOps방식으로 관리되는 Manifest 파일의 변경사항을 감시하며, 현재 배포된 환경의 상태와 Git에 정의된 Manifest 상태를 동일하게 유지하는 역할을 한다.

Push 타입과 Pull 타입 모두를 지원하며 Pull 타입 배포를 권장한다.

실습 환경 배포

# YAML 파일 다운로드

curl -O https://s3.ap-northeast-2.amazonaws.com/cloudformation.cloudneta.net/K8S/kops-oneclick-f1.yaml

# CloudFormation 스택 배포 : 노드 인스턴스 타입 변경 - MasterNodeInstanceType=t3.medium WorkerNodeInstanceType=c5d.large

aws cloudformation deploy --template-file kops-oneclick-f1.yaml --stack-name mykops --parameter-overrides KeyName=kops SgIngressSshCidr=$(curl -s ipinfo.io/ip)/32 MyIamUserAccessKeyID=여기변경 MyIamUserSecretAccessKey='여기변경' ClusterBaseName='kops.hojaelee.com' S3StateStore='hj-kops-s3' MasterNodeInstanceType=c5a.2xlarge WorkerNodeInstanceType=c5a.2xlarge --region ap-northeast-2

# CloudFormation 스택 배포 완료 후 kOps EC2 IP 출력

aws cloudformation describe-stacks --stack-name mykops --query 'Stacks[*].Outputs[0].OutputValue' --output text

# 13분 후 작업 SSH 접속

ssh -i kops.pem ec2-user@$(aws cloudformation describe-stacks --stack-name mykops --query 'Stacks[*].Outputs[0].OutputValue' --output text)

# EC2 instance profiles 에 IAM Policy 추가(attach) : 처음 입력 시 적용이 잘 안될 경우 다시 한번 더 입력 하자! - IAM Role에서 새로고침 먼저 확인!

aws iam attach-role-policy --policy-arn arn:aws:iam::$ACCOUNT_ID:policy/AWSLoadBalancerControllerIAMPolicy --role-name masters.$KOPS_CLUSTER_NAME

aws iam attach-role-policy --policy-arn arn:aws:iam::$ACCOUNT_ID:policy/AWSLoadBalancerControllerIAMPolicy --role-name nodes.$KOPS_CLUSTER_NAME

# 메트릭 서버 확인 : 메트릭은 15초 간격으로 cAdvisor를 통하여 가져옴

kubectl top node

harbor 설치

# 사용 리전의 인증서 ARN 확인

aws acm list-certificates --query 'CertificateSummaryList[].CertificateArn[]' --output text

CERT_ARN=`aws acm list-certificates --query 'CertificateSummaryList[].CertificateArn[]' --output text`

echo "alb.ingress.kubernetes.io/certificate-arn: $CERT_ARN"

# 하버 설치

helm repo add harbor https://helm.goharbor.io

helm fetch harbor/harbor --untar --version 1.11.0

vim ~/harbor/values.yaml

----------------------

expose.tls.certSource=none # 19줄

expose.ingress.hosts.core=harbor.<각자자신의도메인> # 36줄

expose.ingress.hosts.notary=notary.<각자자신의도메인> # 37줄

expose.ingress.hosts.core=harbor.kops.hojaelee.com

expose.ingress.hosts.notary=notary.kops.hojaelee.com

expose.ingress.controller=alb # 44줄

expose.ingress.className=alb # 47줄~

expose.ingress.annotations=alb.ingress.kubernetes.io/scheme: internet-facing

expose.ingress.annotations=alb.ingress.kubernetes.io/target-type: ip

expose.ingress.annotations=alb.ingress.kubernetes.io/listen-ports: '[{"HTTPS":443}, {"HTTP":80}]'

expose.ingress.annotations=alb.ingress.kubernetes.io/certificate-arn: ${CERT_ARN} # 각자 자신의 값으로 수정입력

alb.ingress.kubernetes.io/scheme: internet-facing

alb.ingress.kubernetes.io/target-type: ip

alb.ingress.kubernetes.io/listen-ports: '[{"HTTPS":443}, {"HTTP":80}]'

alb.ingress.kubernetes.io/certificate-arn: ${CERT_ARN} # 각자 자신의 값으로 수정입력

externalURL=https://harbor.<각자자신의도메인> # 131줄

externalURL=https://harbor.kops.hojaelee.com

----------------------

# 모니터링

kubectl create ns harbor

watch kubectl get pod,pvc,ingress -n harbor

# 설치

helm install harbor harbor/harbor -f ~/harbor/values.yaml --namespace harbor --version 1.11.0

# 확인

# registry : 컨테이너 이미지를 저장

# chartmuseum : 하버를 컨테이너 이미지뿐 아니라, 헬름 차트 리포지토리로도 사용

# notary : 서명이 완료된 컨테이너 이미지만 운영 환경에 사용하도록 설정. 서명이 완료된 이미지는 별도로 구분

# trivy : 컨테이너 이미지의 보안 취약점을 스캔, 스캔 기능은 별도 솔루션에서 제공하여 관리자는 보안 스캔용 도구를 선택 가능

helm list -n harbor

kubectl get-all -n harbor

kubectl get pod,pvc,ingress,deploy,sts -n harbor

kubectl get ingress -n harbor harbor-ingress -o json | jq

kubectl krew install df-pv && kubectl df-pv

# 웹 접속 주소 확인 및 접속

echo -e "harbor URL = https://harbor.$KOPS_CLUSTER_NAME"

echo -e "notary URL = https://notary.$KOPS_CLUSTER_NAME"

뭐가 문제..? 왜 자꾸 restart..?

갑자기 된다..?

실수가 두 군데 있었는데, certSource=none 안바꾼 것, externalURL을 harbor.k8saws.com으로 한 것 이 두 가지였다.

그리고 그 이전 스텝에서는 도메인을 구매하지 않았던 것, acm이 제대로 연결되지 않았던 것이 문제였다.

notary-server가 0/1에서 안올라와서 접속이 안되나 했는데, 기다리니까 켜졌다.

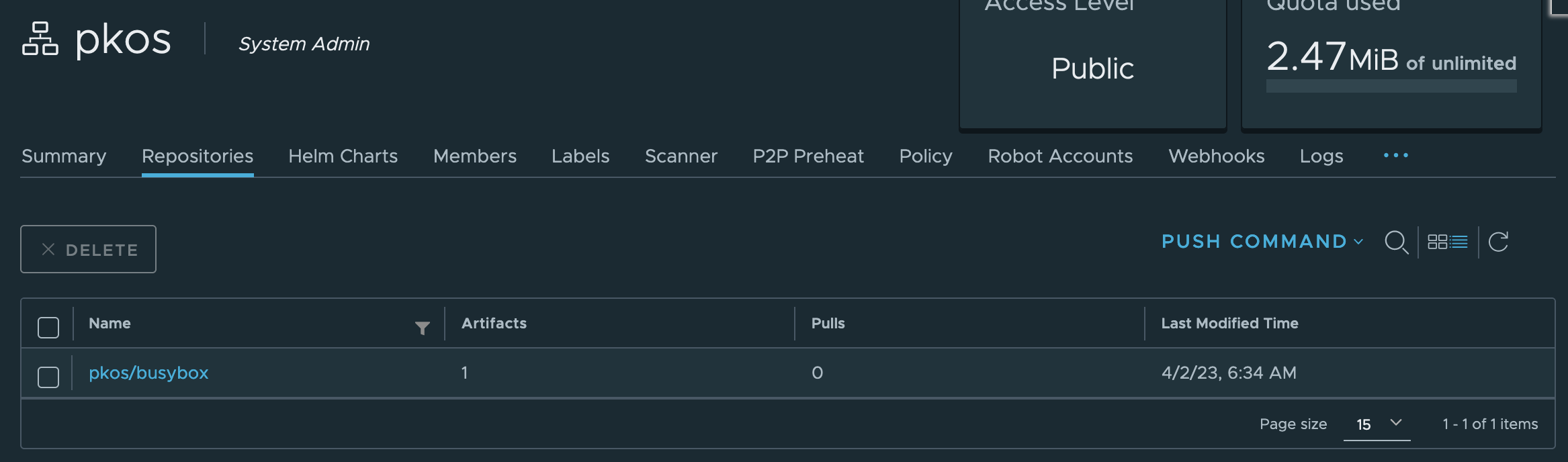

이제 Harbor에 컨테이너 이미지를 업로드해보자.

일단 프로젝트를 만든다.

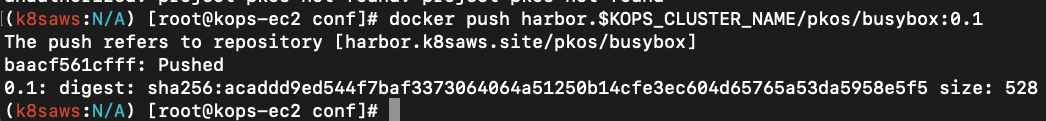

# 컨테이너 이미지 가져오기

docker pull nginx && docker pull busybox && docker images

# 태그 설정

docker tag busybox harbor.$KOPS_CLUSTER_NAME/pkos/busybox:0.1

docker image ls

# 로그인 - 방안2

echo 'Harbor12345' > harborpw.txt

cat harborpw.txt | docker login harbor.$KOPS_CLUSTER_NAME -u admin --password-stdin

cat /root/.docker/config.json | jq

# 이미지 업로드

docker push harbor.$KOPS_CLUSTER_NAME/pkos/busybox:0.1

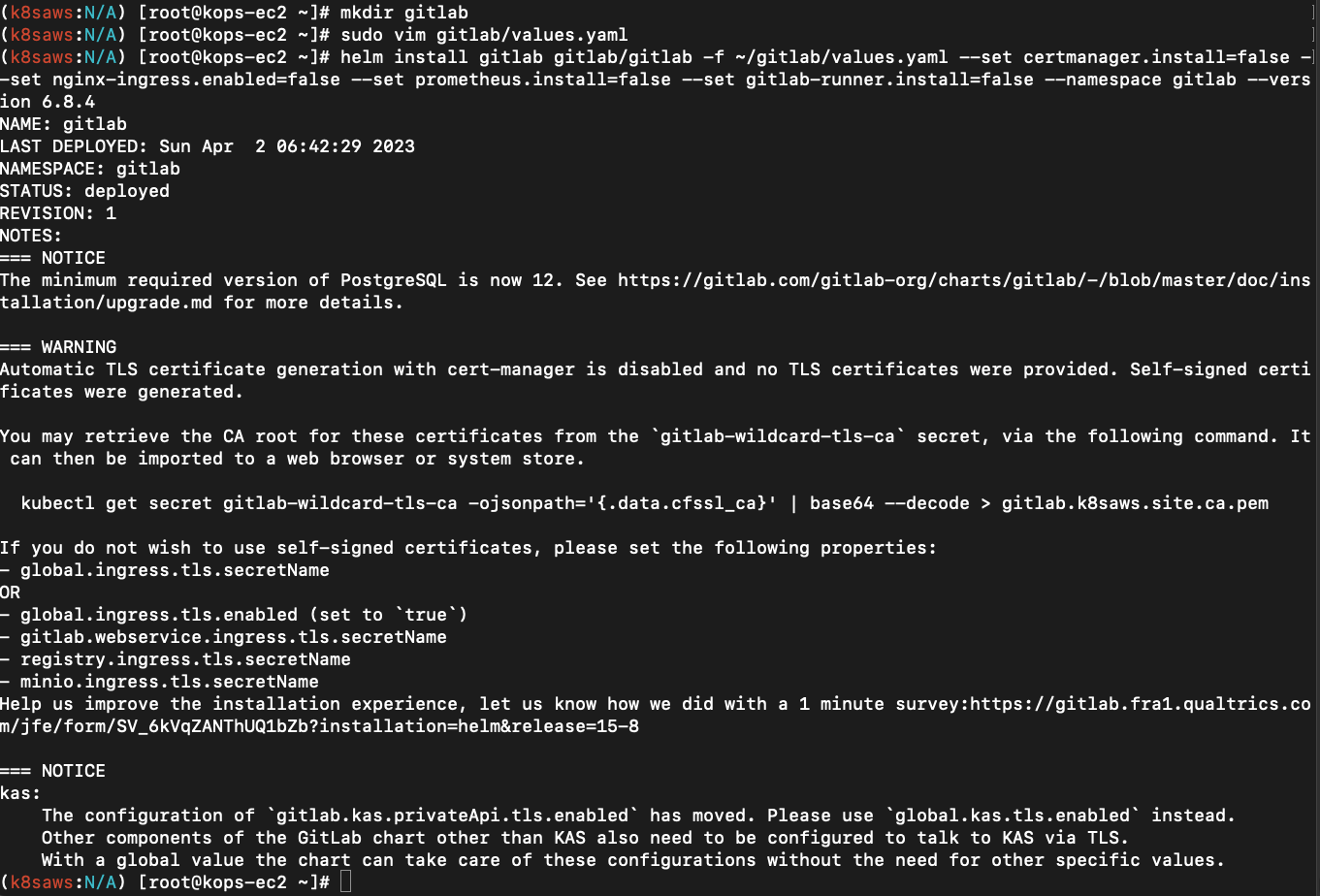

이번엔 gitlab을 이용해서 local git 소스 저장소를 구축해보자.

# 모니터링

kubectl create ns gitlab

watch kubectl get pod,pvc,ingress -n gitlab

# 설치

echo $CERT_ARN

helm repo add gitlab https://charts.gitlab.io/

helm repo update

helm fetch gitlab/gitlab --untar --version 6.8.1

vim ~/gitlab/values.yaml

----------------------

global:

hosts:

domain: <각자자신의도메인> # 52줄

https: true

ingress: # 66줄~

configureCertmanager: false

provider: aws

class: alb

annotations:

alb.ingress.kubernetes.io/scheme: internet-facing

alb.ingress.kubernetes.io/target-type: ip

alb.ingress.kubernetes.io/listen-ports: '[{"HTTPS":443}, {"HTTP":80}]'

alb.ingress.kubernetes.io/certificate-arn: ${CERT_ARN} # 각자 자신의 값으로 수정입력

alb.ingress.kubernetes.io/success-codes: 200-399

alb.ingress.kubernetes.io/group.name: "gitlab"

tls: # 79줄

enabled: false

----------------------

helm install gitlab gitlab/gitlab -f ~/gitlab/values.yaml --set certmanager.install=false --set nginx-ingress.enabled=false --set prometheus.install=false --set gitlab-runner.install=false --namespace gitlab --version 6.8.4

# 확인 - SubCharts

# gitlab-gitaly : 웹서비스 혹은 ssh 방식으로 진행되는 깃 제목, 브랜치, 태그 등의 깃 요청 등에 대한 작업을 담당

# gitlab-gitlab-shell : https 가 아닌 ssh 방식으로 깃 명령어 실행 시 해당 요청을 처리

# gitlab-kas : gitlab agent server

# gitlab-postgresql : 유저, 권한, 이슈 등 깃랩의 메타 데이터 정보가 저장

# gitlab-redis-master : 깃랩 작업 정보는 레디스 캐시 서버를 이용하여 처리

# gitlab-sidekiq-all-in-1-v2 : 레디스와 연동하여 작업 큐 처리 용도로 사용

# gitlab-webservice-default : 깃랩 웹 서비스를 처리

helm list -n gitlab

kubectl get pod,pvc,ingress,deploy,sts -n gitlab

kubectl df-pv -n gitlab

kubectl get-all -n gitlab

# 4개의 Ingress 가 1개의 ALB를 공유해서 사용 : ALB의 Rule 확인해볼것!

# alb.ingress.kubernetes.io/group.name: "gitlab"

kubectl get ingress -n gitlab

NAME CLASS HOSTS ADDRESS PORTS AGE

gitlab-kas alb kas.gasida.link k8s-gitlab-3fbf5c8cab-1066962252.ap-northeast-2.elb.amazonaws.com 80 93s

gitlab-minio alb minio.gasida.link k8s-gitlab-3fbf5c8cab-1066962252.ap-northeast-2.elb.amazonaws.com 80 93s

gitlab-registry alb registry.gasida.link k8s-gitlab-3fbf5c8cab-1066962252.ap-northeast-2.elb.amazonaws.com 80 93s

gitlab-webservice-default alb gitlab.gasida.link k8s-gitlab-3fbf5c8cab-1066962252.ap-northeast-2.elb.amazonaws.com 80 93s

# 웹 root 계정 암호 확인

kubectl get secrets -n gitlab gitlab-gitlab-initial-root-password --template={{.data.password}} | base64 -d ;echo

hhBvAjXoANx8kVIVpcwdgvc6A0kFDIIQFxikRDJfwVPBXn0dxmNBgc7zssSBskTj

# 웹 접속 주소 확인 및 접속

echo -e "gitlab URL = https://gitlab.$KOPS_CLUSTER_NAME"

# 웹 접속 https://gitlab.<각자 자신의 도메인> (root / 웹 root 계정 암호)

Q) 왜 gitlab에서 project를 못찾는다고 뜨지?

'System Engineering > Kubernetes' 카테고리의 다른 글

| [가시다님] 5주차 PKOS - 보안 (0) | 2023.04.08 |

|---|---|

| [가시다님] 4주차 PKOS (프로메테우스 & 그라파나 & 로키) (0) | 2023.04.02 |

| [가시다님] PKOS (AWS kOps) - 1주차 (환경 세팅) (0) | 2023.03.12 |

| Kubernetes Network 이론 (0) | 2022.07.12 |

| DOIK 스터디 1주차 (Headless, Stateful) (0) | 2022.05.29 |